php unserialize-PHP编程:小心!反序列化漏洞来袭,如何有效防范?

时间:2024-04-05 来源:网络整理 人气:

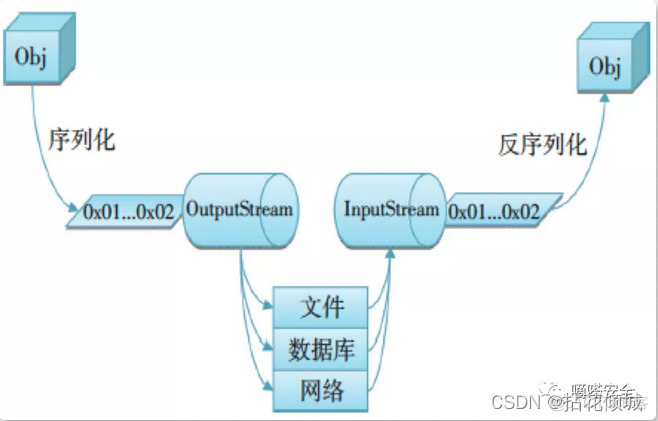

在PHP编程中,反序列化是一种常见的操作,它可以将之前序列化的数据重新转换为PHP对象或其他数据类型。然而,反序列化操作也存在一定的安全风险,即反序列化漏洞。当恶意用户能够控制反序列化的输入时,就可能导致代码执行、文件读取、甚至远程命令执行等安全问题。

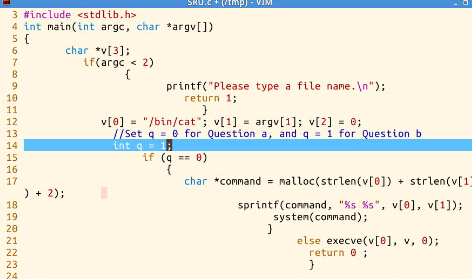

PHP中的`unserialize()`函数用于将通过`serialize()`函数序列化后的字符串转换回PHP值。然而,如果不对输入进行严格校验和过滤,在调用`unserialize()`函数时就可能存在安全风险。恶意用户可以构造特定的序列化字符串,利用已知的漏洞触发不受预期的代码执行路径,从而实现攻击。

为了有效防范反序列化漏洞,开发人员应该始终对用户输入进行严格验证和过滤。在使用`unserialize()`函数时,最好限制其反序列化的范围和类型,并避免直接将用户输入作为反序列化的对象。另外,及时更新PHP版本、关注官方安全公告也是保障系统安全的重要措施。

总之,在PHP编程中要谨慎处理反序列化操作,避免因为不当使用`unserialize()`函数而引发安全漏洞。只有加强对用户输入数据的校验和过滤,才能有效防范潜在的攻击风险。

imtoken钱包手机版v2.13.5:https://cygjczmj.com/software/1888.html

相关推荐

教程资讯

教程资讯排行